Mise en place d’un DPD / DPO (Délégué à la Protection de données personnelles ex CIL Correspondant Informatique & Liberté – ) / RGPD – GDPR

Depuis mai 2018 la loi a évolué. Le CIL qui a pour rôle d’être un référent devient un délégué à la protection des données personnelles (DPO en anglais, DPD en français) sur toutes les questions de protection des données personnelles. Il s’intègre dans les bonnes pratiques de gouvernance du SI en termes de mise en conformité. L’importance de ce DPD est particulièrement mise en avant par la CNIL, elle s’inscrit dans la démarche visant à mettre en place les éléments nécessaires au respect Règlement européen sur la Protection des Données (RGPD).

Depuis mai 2018 la loi a évolué. Le CIL qui a pour rôle d’être un référent devient un délégué à la protection des données personnelles (DPO en anglais, DPD en français) sur toutes les questions de protection des données personnelles. Il s’intègre dans les bonnes pratiques de gouvernance du SI en termes de mise en conformité. L’importance de ce DPD est particulièrement mise en avant par la CNIL, elle s’inscrit dans la démarche visant à mettre en place les éléments nécessaires au respect Règlement européen sur la Protection des Données (RGPD).

Nous pouvons vous accompagner pour la création de votre référentiel RGPD ou encore être votre DPD/DPO à temps partiel. Nous proposons également des outils gratuits vous permettant de vous situer par rapport à la RGPD.![]()

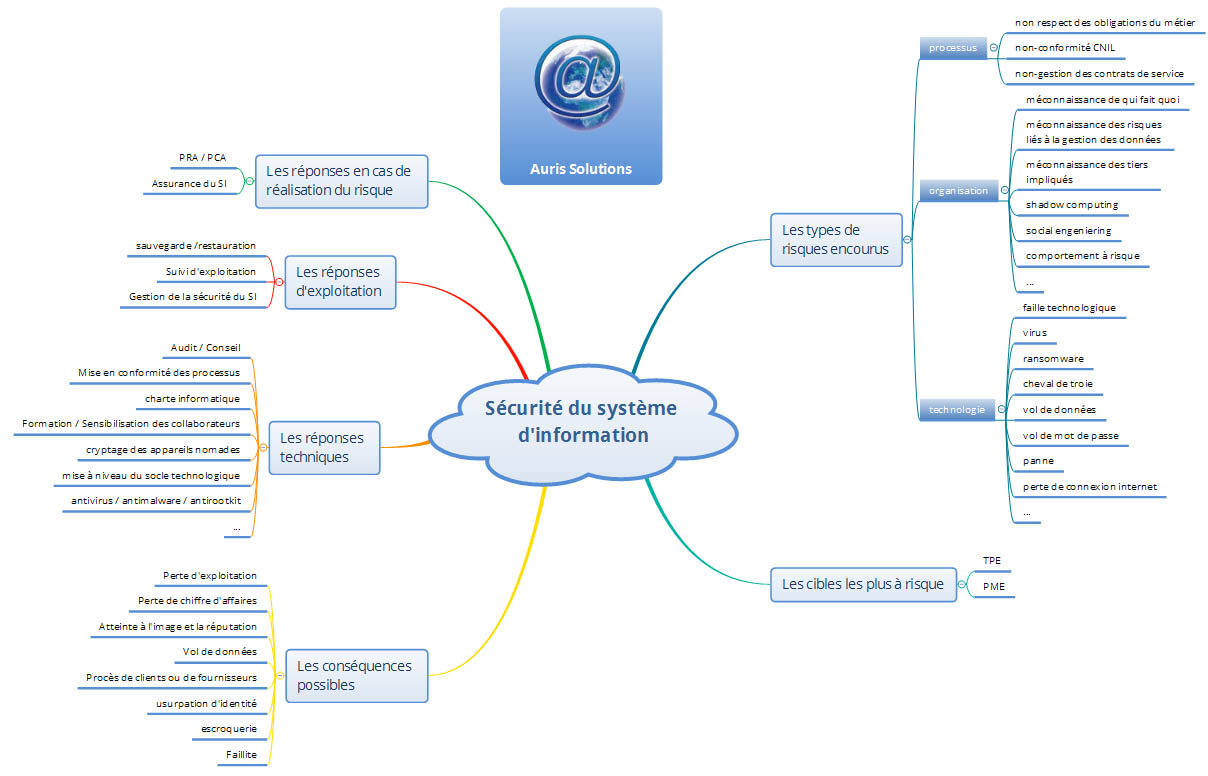

Sécurité du système d’information

L’actualité de la cybercriminalité nous rappelle régulièrement combien l’informatique des entreprises est vulnérable.

Les failles peuvent être d’ordre technique mais aussi organisationnel. Nous traitons deux grands types de sécurité informatique :

- la sécurité des sites internet sous wordpress (forfait)

- la sécurité du système d’information des TPE / PME (mission)

Nous permettons aux entreprises :

- d’évaluer et de tester leur niveau de sécurité

- de renforcer leurs protections au niveau technique

- de sensibiliser leurs salariés aux dangers & bonnes pratiques de sécurité

- de mettre en place les éléments de conformité (charte informatique, CIL / CNIL, …)

- avec notre partenaire assureur, de mettre en place un contrat d’assurance cybercriminalité

- de se mettre en conformité vis-à-vis de la loi RGPD.

Sécurité des sites internet (sous wordpress)

Nous gérons plusieurs dizaines de sites ayant des notoriétés très variées. Quel que soit le trafic, nous constatons que tous les sites subissent très régulièrement des tentatives d’intrusion et parfois des attaques. Une semaine « calme » se traduit par une ou deux tentatives mais en période critique ce sont plusieurs milliers d’attaques par jour qui peuvent être recensées.

Par nature, il n’est pas possible de garantir la sécurité d’un site internet face à un hacker expérimenté, mais il est tout à fait possible d’empêcher les robots hackers (qui sont la grande majorité des cas de cyber-attaque) de nuire à votre site internet et donc a votre entreprise.

Nous permettons aux entreprises :

- de faire un bilan de sécurité sur leur site internet (wordpress)

- de faire les modifications nécessaires pour monter leur niveau de sécurité

- de mettre en place s’ils le souhaitent un suivi d’exploitation et/ou une assurance cybercriminalité

Sécurité des données informatiques & gestion des sinistres

Les risques qui menacent les serveurs de votre entreprise et les PC de vos collaborateurs sont extrêmement divers et banals pour certains : défaillance matérielle ou organisationnelle, malveillance, vols, négligence, incendies, virus…

En cas d’incendie, de vol ou de casse matérielle, combien de données perdrez-vous définitivement ?

Combien d’éléments de stockages amovibles (clé usb, disque dur externe, …) sont utilisées par vos collaborateurs, en particulier ceux qui sont amenés à voyager ? Sont-ils sécurisés ?

Si un de vos portables ou une de vos clés USB est perdu ou volé, êtes-vous sûr que les données qui y sont stockées ne finiront pas chez vos concurrents ?

Savez-vous vraiment où sont vos données ? Combien sont fait détenues par des sociétés proposant des services en ligne ?

Nous permettons aux entreprises :

- de faire la cartographie de leurs risques (processus, organisation, technologie)

- de faire des préconisations pour diminuer leur niveau de risque (processus, organisation, technologie)

- de les assister en qualité d’AMOA dans la mise en œuvre de ces préconisations

- de mettre à jour leurs protections ou de déverminer leurs machines après une attaque

- de définir une stratégie efficace de sauvegarde ou de tenter de récupérer des données après une défaillance

- de mettre en place un PRA (Plan de Reprise d’Activité) / PCA (Plan de Continuité d’Activité)